Dokumentation

OCPP-konfiguration

drift av cFos Power Brain Wallbox som en OCPP-klient på en backend

I cFos Power Brain Wallbox måste du ställa in laddningshanteringen på "monitor" under inställningarna för Charging Manager. Klicka sedan på kugghjulet i wallbox-kaklet för att komma åt inställningarna. Där bläddrar du till området "Inställningar för OCPP-gateway".

| URL för OCPP-gateway | URL för OCPP-backend, t.ex. ws://ocpp.backend.com/ för okrypterade anslutningar eller wss://ocpp.secure-backend.com/ för TLS-krypterade anslutningar. För vissa backends är det också nödvändigt att ange en sökväg, t.ex. ws://ocpp.backend.com/path/to/resource/. |

| Lösenord för OCPP-gateway | Om backend-operatören anger ett lösenord för OCPP-anslutningen, måste detta anges här. Om backend-operatören inte anger något lösenord kan detta fält förbli tomt. |

| Klient-ID för OCPP-gateway | Det ID med vilket gatewayen rapporterar till backend. Detta ID ska vanligtvis anges av operatören av backend. Vissa backends identifierar sina kunder via individuella nycklar som är en del av URL:en, t.ex. ws://xyz123.backend.com/ eller ws://ocpp.backend.com/xyz123/. I detta fall kan kunden ha möjlighet att fritt välja klient-ID. |

Drift av en OCPP wallbox med cFos Charging Manager

För att göra detta klickar du på "Settings" (inställningar) på motsvarande EVSE och anger följande:

| Typ av enhet | EVSE med OCPP 1.6 |

| Adress | Här måste du ange det ChargeBox-ID som har konfigurerats i wallboxen. |

| Id | Här måste du ange kontaktens ID. För wallboxar med en laddpunkt är detta alltid 1, för två laddpunkter är det 1 eller 2 osv. |

I Charging Manager-inställningarna väljer du alternativet "Off" under "OCPP Server TLS" om inga krypterade anslutningar ska accepteras, "Detect" om både krypterade och okrypterade anslutningar ska accepteras och "On" om endast krypterade anslutningar ska accepteras. Under "OCPP Server Port" väljer du den TCP-port på vilken OCPP-anslutningarna ska accepteras (standard 19520). Lösenordet för OCPP-servern är valfritt och måste också anges i wallboxen om det är angivet.

I wallboxen konfigurerar du OCPP-1.6J som protokoll i OCPP-inställningarna. Ange Charging Managers IP-adress och den valda OCPP-porten som server. Detta föregås vanligtvis av ws://. Till exempel ws://192.168.178.42:19520/

Det föregående ws:// indikerar att anslutningen kommer att upprättas okrypterad. Detta bör vanligtvis vara tillräckligt så länge wallboxen och cFos Charging Manager befinner sig i samma lokala nätverk. Om anslutningen ska krypteras bör dock wss:// användas istället. Se till att ditt val av ws:// eller wss:// matchar ditt val av parametern "OCPP Server TLS" (se ovan). För ws:// måste parametern "OCPP Server TLS" vara inställd på "Off" eller "Recognise", för wss:// måste den vara inställd på "On" eller "Recognise".

Det ChargeBox-ID som valts i Charging Manager måste också anges i wallboxen. Det finns wallboxar där detta inte kan väljas fritt, utan är fast och motsvarar t.ex. boxens serienummer. Detta måste då anges på motsvarande sätt i Charging Manager.

I vissa wallboxar anges porten i ett separat fält. För vissa enheter kan eller måste ws:// utelämnas, för andra är det obligatoriskt. De flesta wallboxar måste startas om efter att OCPP-inställningarna har ändrats.

Radera lastprofiler

CFos Charging Manager använder OCPP för att ställa in laddningsprofiler i en wallbox eller laddstation som är ansluten till den. Standardprofilen anger att laddning inte är tillåten. Vissa laddstationer sparar dessa laddningsprofiler även efter en återställning. Om en sådan laddstation vid ett senare tillfälle ska drivas utan cFos Charging Manager, måste laddningsprofilerna där först raderas. Detta kan göras med cFos Charging Manager på följande sätt

- Anslut laddstationen till Charging Manager via OCPP. Laddstationens identifierare måste visas längst ner på motsvarande bricka i Charging Manager.

- Välj "Avbryt gräns för laddningsström" i Charging Manager under Inställningar \ Parametrar \ För enhetsavaktivering och spara inställningarna.

- I laddningshanteraren klickar du på det gröna kugghjulet på brickan som tillhör laddstationen. Stäng av strömbrytaren "Aktiverad" i det övre vänstra hörnet och spara inställningarna. Detta kommer att radera alla laddningsprofiler i stationen.

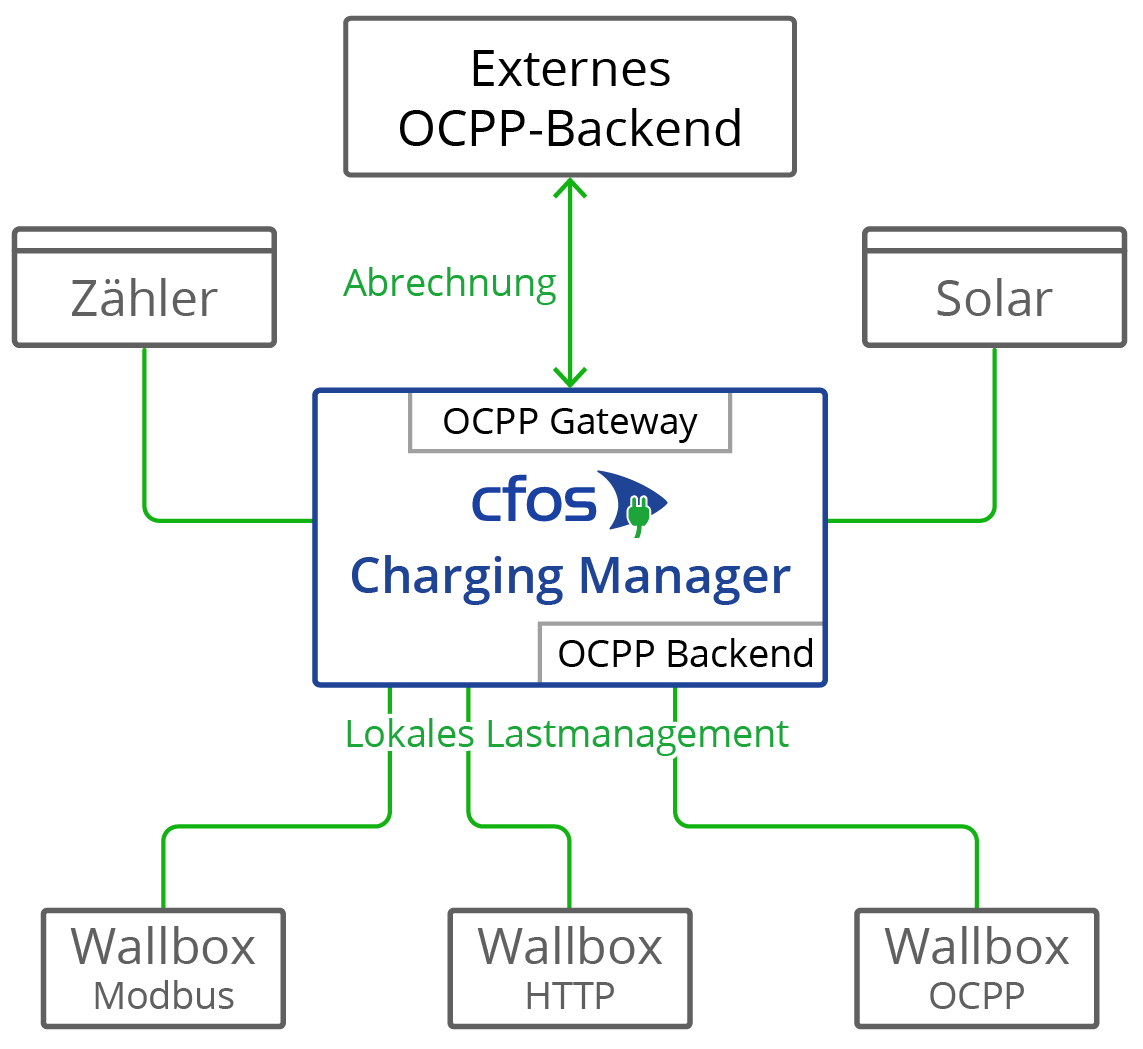

OCPP-gateway i cFos laddningshanterare

Det ger backend ett standardiserat gränssnitt, oavsett vad den specifika wallboxen kan göra. Wallboxen behöver bara kunna fjärrstyras av cFos Charging Manager, medan OCPP-stöd inte krävs.

Om wallboxen stöder OCPP kan cFos Charging Manager kompensera för vissa svagheter jämfört med backend. Funktioner för OCPP-gateway:

- Få en wallbox som inte kan använda OCPP att visas för backend som en wallbox med OCPP

- Styr en OCPP-aktiverad wallbox som är inloggad i en extern backend (t.ex. för fakturering) med hjälp av OCPP för lokal lasthantering

Vissa wallboxar med OCPP, som Innogy eBox professional S eller Mennekes Amtron, kan överföra mätdata till OCPP-backend i enlighet med kalibreringslagen. OCPP-gatewayen i cFos Charging Manager kan vidarebefordra sådana mätdata transparent till backend.

Vissa wallboxar med OCPP kan skicka Giro-E-data från EC-kortterminalen till backend. CFos Charging Manager vidarebefordrar dessa data transparent till backend.

Gatewayen behövs inte för att driva en cFos Power Brain Wallbox, eftersom cFos Power Brain Wallbox tillåter samtidig drift av OCPP till backend för auktorisering och fakturering, samt Modbus för lasthantering. För att göra detta konfigurerar du OCPP-klienten under "cFos Power Brain Configuration" och aktiverar även Modbus. Ange sedan en cFos Power Brain Wallbox under "Start" och ange adress eller COM-portdata och Modbus ID.

Om du vill konfigurera gatewayen måste du konfigurera följande parametrar. För att göra detta klickar du på "Settings" (inställningar) på motsvarande EVSE och anger följande:

| URL för OCPP-gateway | URL för OCPP:s redovisningsbackend, t.ex. ws://ocpp.backend.com/ för okrypterade anslutningar eller wss://ocpp.secure-backend.com/ för TLS-krypterade anslutningar. För vissa backends är det också nödvändigt att ange en sökväg, t.ex. ws://ocpp.backend.com/path/to/resource/. |

| Lösenord för OCPP-gateway | Om backend-operatören anger ett lösenord för OCPP-anslutningen måste detta anges här. Om backendoperatören inte anger något lösenord kan det här fältet vara tomt. |

| Klient-ID för OCPP-gateway | Det ID med vilket gatewayen rapporterar till backend. Detta ID bör vanligtvis anges av operatören av backend. Vissa backends identifierar sina kunder via individuella nycklar som är en del av URL:en, t.ex. ws://xyz123.backend.com/ eller ws://ocpp.backend.com/xyz123/. I detta fall kan kunden ha möjlighet att fritt välja klient-ID. |

Certifikat för OCPP-klienter och servrar

Certifikat används när man använder krypterade TLS-förbindelser mellan klient och server. För att upprätta en sådan anslutning behöver servern alltid ett certifikat och en tillhörande privat nyckel. cFos Charging Manager har redan ett självsignerat certifikat ombord. Därför behöver inga egna certifikat importeras. Detta alternativ finns dock både på server- och klientsidan.

På serversidan kan du importera ditt eget certifikat och motsvarande privata nyckel. Certifikatet kan vara självsignerat eller signerat av en officiell certifikatutfärdare (CA). Om inget CA-certifikat finns lagrat i klienten upprättas en TLS-anslutning i vilket fall som helst. Om ett eller flera CA-certifikat finns lagrade i klienten måste respektive servercertifikat matcha (OCPP Security Profile 2). Servercertifikatet i sig kan lagras som CA-certifikat. Om klienten har en anslutning till Internet kan även rotcertifikat från certifikatutfärdare som har signerat servercertifikatet lagras där. Men du kan också lagra ditt eget rotcertifikat som har signerat servercertifikatet.

Som en ytterligare säkerhetsnivå kan ett certifikat också användas i motsatt riktning (OCPP Security Protocol 3). För detta ändamål lagras ett certifikat och motsvarande privata nyckel i klienten. Bland CA-certifikaten får servern också detta certifikat eller ett rotcertifikat som har signerat klientcertifikatet. Detta innebär att TLS-anslutningen endast upprättas om servern också kan verifiera klientcertifikatet.

Du kan skapa certifikat själv, t.ex. med programmet OpenSSL, som finns gratis för Windows och Linux. Nedan följer några exempel på användning av OpenSSL. I exemplen används en konfigurationsfil som sparats i UTF8-format tillsammans med parametern -config. Detta har den fördelen att även umlauter och andra Unicode-tecken kan användas i certifikatet. Konfigurationsfilen har alltid följande format:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Skapande av en privat nyckel rootCA.key för ett rotcertifikat:openssl genrsa -des3 -out rootCA.key 4096

Skapa ett självsignerat rotcertifikat rootCA.crt med hjälp av den privata nyckeln rootCA.key som skapades ovan och konfigurationsfilen rootCA.cnf (parametern -days anger hur många dagar certifikatet är giltigt):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Skapande av en privat nyckel client.key för ett klientcertifikat:openssl genrsa -out client.key 2048

Skapa en begäran om signering av certifikat (CSR) client.csr för ett klientcertifikat med hjälp av den privata nyckeln client.key som skapades ovan och konfigurationsfilen client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Skapa ett klientcertifikat client1.crt, som signeras med rotcertifikatet rootCA.crt ovan och den tillhörande privata nyckeln rootCA.key (parametern -days anger återigen hur länge certifikatet är giltigt):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Parallell drift OCPP och Modbus

Du kan driva en cFos Power Brain Wallbox parallellt med Modbus och OCPP, t.ex. för att integrera den i lokal lasthantering via Modbus och ansluta den till en faktureringsbackend via OCPP. För att göra detta måste "Aktivera Modbus" vara aktiverat i inställningarna för cFos Power Brain Wallbox och en TCP-port eller COM-parameter måste konfigureras så att wallboxen kan adresseras via Modbus. Dessutom måste en URL till OCPP-backend, OCPP-klient-ID och, om tillämpligt, OCPP-kontakt-ID ställas in under OCPP-inställningarna. OCPP börjar sedan ladda processer, dvs. transaktioner. Den använder därför den överförda RFID för att avgöra om transaktionen är auktoriserad och startar sedan laddningen om det behövs. Om ingen RFID-läsare finns tillgänglig kan du konfigurera en fast RFID som är känd för OCPP-backend. Laddningsströmmen kan nu regleras av lasthanteringen via Modbus, dvs. den laddningsström som anges av OCPP-laddningsprofilen kan minskas. Laddningsprofilen anger den maximala laddningsströmmen. Laddningsströmmen är därför alltid den minsta av de laddningsströmmar som anges av Modbus och OCPP. Laddningen kan också tillfälligt avaktiveras och återaktiveras via Modbus eller OCPP. Laddning sker endast om både Modbus och OCPP backend tillåter laddning.