Documentatión

Configuración de OCPP

funcionamiento de la Wallbox cFos Power Brain como cliente OCPP en un backend

En la Wallbox cFos Power Brain, debe establecer la gestión de carga en "monitor" en los ajustes del Gestor de carga. A continuación, haga clic en la rueda dentada del azulejo de la Wallbox para acceder a los ajustes. Allí, desplácese hasta el área "Ajustes de la pasarela OCPP".

| URL de la pasarela OCPP | La URL del backend OCPP, por ejemplo ws://ocpp.backend.com/ para conexiones no cifradas o wss://ocpp.secure-backend.com/ para conexiones cifradas TLS. Para algunos backends, también es necesario especificar una ruta, por ejemplo ws://ocpp.backend.com/path/to/resource/. |

| Contraseña de la pasarela OCPP | Si el operador backend especifica una contraseña para la conexión OCPP, debe introducirse aquí. Si el operador backend no especifica una contraseña, este campo puede permanecer vacío. |

| OCPP Gateway ID de cliente | El ID con el que la pasarela informa al backend. Por lo general, este ID debe ser especificado por el operador del backend. Algunos backends identifican a sus clientes mediante claves individuales que forman parte de la URL, por ejemplo ws://xyz123.backend.com/ o ws://ocpp.backend.com/xyz123/. En este caso, el cliente puede elegir libremente el identificador del cliente. |

Funcionamiento de una Wallbox OCPP con el gestor de carga cFos

Para ello, haga clic en "Configuración" del EVSE correspondiente e introduzca lo siguiente:

| Tipo de dispositivo | EVSE con OCPP 1.6 |

| Dirección | Aquí debe introducir el ID de ChargeBox que se configuró en la Wallbox. |

| Id | Aquí debe introducir el ID del conector. Para wallboxes con un punto de carga, siempre es 1, para dos puntos de carga es 1 o 2, etc. |

En la configuración del Gestor de cobros, seleccione la opción "Desactivado" en "TLS del servidor OCPP" si no se van a aceptar conexiones cifradas, "Detectar" si se van a aceptar tanto conexiones cifradas como no cifradas y "Activado" si sólo se van a aceptar conexiones cifradas. En "Puerto del servidor OCPP", seleccione el puerto TCP en el que deben aceptarse las conexiones OCPP (por defecto 19520). La contraseña del servidor OCPP es opcional y debe introducirse también en la Wallbox si se especifica.

En la Wallbox, configure el protocolo OCPP-1.6J en los ajustes OCPP. Introduzca la dirección IP del Charging Manager y el puerto OCPP seleccionado como servidor. Suele ir precedido de ws://. Por ejemplo, ws://192.168.178.42:19520/

El precedido ws:// indica que la conexión se establecerá sin cifrar. Esto debería ser suficiente siempre y cuando la Wallbox y el Gestor de Carga cFos estén en la misma red local. Sin embargo, si la conexión va a ser cifrada, deberá utilizarse wss://. Asegúrese de que su selección de ws:// o wss:// coincide con su selección del parámetro "TLS del servidor OCPP" (véase más arriba). Para ws://, el parámetro "OCPP Server TLS" debe estar en "Off" o "Recognise", para wss:// debe estar en "On" o "Recognise".

La ID de la ChargeBox seleccionada en el Charging Manager también debe introducirse en la Wallbox. Hay wallboxes en las que esto no puede seleccionarse libremente, sino que es fijo y corresponde al número de serie de la caja, por ejemplo. Éste debe introducirse en el Charging Manager.

En algunas Wallboxes, el puerto se introduce en un campo separado. Para algunos dispositivos, el ws:// puede o debe omitirse, para otros es obligatorio. La mayoría de las Wallboxes deben reiniciarse una vez modificados los ajustes OCPP.

Borrar perfiles de carga

El Gestor de Carga cFos utiliza OCPP para establecer perfiles de carga en una Wallbox o estación de carga conectada a él. El perfil por defecto establece que la carga no está permitida. Algunas estaciones de carga guardan estos perfiles de carga incluso después de un reinicio. Si una estación de carga de este tipo se va a utilizar más adelante sin el Gestor de Carga cFos, los perfiles de carga deben borrarse primero. Esto se puede hacer con el Gestor de Carga cFos de la siguiente manera

- Conecte la estación de carga al gestor de carga a través de OCPP. El identificador de la estación de carga debe aparecer en la parte inferior del mosaico correspondiente en el Gestor de carga.

- Seleccione "Cancelar límite de corriente de carga" en el Gestor de Carga, en Ajustes \ Parámetros \ Para desactivación de dispositivos y guarde los ajustes.

- En el Gestor de carga, haga clic en la rueda dentada verde de la baldosa correspondiente a la estación de carga. Desactive el interruptor "Activado" en la esquina superior izquierda y guarde los ajustes. Esto borrará todos los perfiles de carga de la estación.

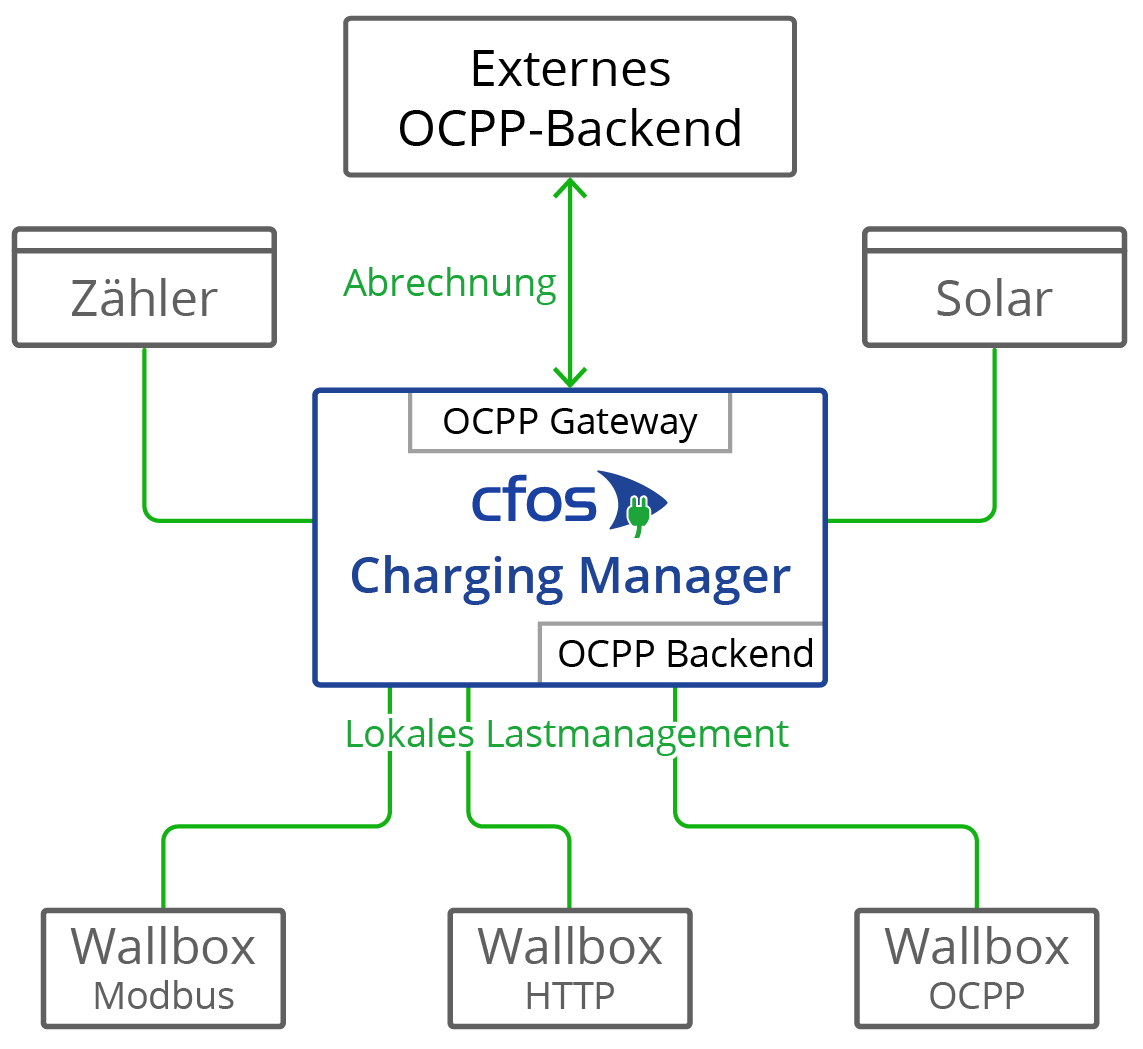

Pasarela OCPP en el gestor de cobros cFos

Proporciona al backend una interfaz estandarizada, independientemente de lo que pueda hacer la wallbox específica. La Wallbox sólo necesita ser controlada remotamente por el Gestor de Carga cFos, mientras que el soporte OCPP no es necesario.

Si la Wallbox soporta OCPP, el Gestor de Carga cFos puede compensar algunas debilidades en comparación con el backend. Funciones de la pasarela OCPP:

- Hacer que una wallbox que no puede utilizar OCPP aparezca en el backend como una wallbox con OCPP

- Controle una Wallbox habilitada para OCPP que esté registrada en un backend externo (por ejemplo, para fines de facturación) utilizando OCPP en la gestión de carga local

Algunas wallboxes con OCPP, como la Innogy eBox professional S o la Mennekes Amtron, pueden transmitir los datos de los cont adores al backend OCPP en cumplimiento de la ley de calibración. La pasarela OCPP de cFos Charging Manager puede enviar estos datos de contadores de forma transparente al backend.

Algunas cajas murales con OCPP pueden enviar datos Giro-E desde el terminal de tarjeta EC al backend. El cFos Charging Manager reenvía estos datos de forma transparente al backend.

La pasarela no es necesaria para el funcionamiento de una Wallbox cFos Power Brain, ya que la Wallbox cFos Power Brain permite el funcionamiento simultáneo de OCPP al backend para la autorización y facturación, así como de Modbus para la gestión de la carga. Para ello, configure el cliente OCPP en "Configuración de cFos Power Brain" y active también Modbus. A continuación, introduzca una Wallbox cFos Power Brain en "Inicio" e introduzca la dirección o los datos del puerto COM y el ID de Modbus.

Si desea configurar la pasarela, debe configurar los siguientes parámetros. Para ello, haga clic en "Configuración" del EVSE correspondiente e introduzca lo siguiente:

| URL de la pasarela OCPP | La URL del backend de contabilidad de OCPP, por ejemplo, ws://ocpp.backend.com/ para conexiones no cifradas o wss://ocpp.secure-backend.com/ para conexiones cifradas por TLS. Para algunos backends, también es necesario especificar una ruta, por ejemplo, ws://ocpp.backend.com/path/to/resource/. |

| Contraseña de la pasarela OCPP | Si el operador del backend especifica una contraseña para la conexión OCPP, ésta debe introducirse aquí. Si el operador del backend no especifica una contraseña, este campo puede permanecer vacío. |

| OCPP Gateway ID de cliente | El ID con el que la pasarela informa al backend. Por lo general, este ID debe ser especificado por el operador del backend. Algunos backends identifican a sus clientes mediante claves individuales que forman parte de la URL, por ejemplo ws://xyz123.backend.com/ o ws://ocpp.backend.com/xyz123/. En este caso, el cliente puede elegir libremente el identificador del cliente. |

Certificados para clientes y servidores OCPP

Los certificados se usan cuando se utilizan conexiones TLS cifradas entre el cliente y el servidor. Para establecer con éxito una conexión de este tipo, el servidor siempre necesita un certificado y una clave privada asociada. El cFos Charging Manager ya tiene un certificado autofirmado a bordo. Por lo tanto, no es necesario importar certificados propios. Sin embargo, esta opción existe tanto en el lado del servidor como en el del cliente.

En el lado del servidor, puede importar su propio certificado y la clave privada correspondiente. Este certificado puede ser autofirmado o firmado por una autoridad de certificación (CA) oficial. Si no hay ningún certificado CA almacenado en el cliente, se establece una conexión TLS en cualquier caso. Si se almacenan uno o más certificados CA en el cliente, los certificados de servidor respectivos deben coincidir (Perfil de seguridad 2 de OCPP). El propio certificado del servidor puede almacenarse como certificado CA. Si el cliente dispone de conexión a Internet, también pueden almacenarse allí los certificados raíz de las autoridades de certificación que hayan firmado el certificado del servidor. No obstante, también se puede almacenar un certificado raíz propio que haya firmado el certificado del servidor.

Como nivel de seguridad adicional, un certificado también puede utilizarse en sentido contrario (protocolo de seguridad OCPP 3). Para ello, en el cliente se almacena un certificado y la clave privada correspondiente. Entre los certificados CA, el servidor también recibe este certificado o un certificado raíz que ha firmado el certificado del cliente. Esto significa que la conexión TLS sólo se establece si el servidor también puede verificar el certificado del cliente.

Puede crear los certificados usted mismo, por ejemplo, con el programa OpenSSL, que está disponible gratuitamente para Windows y Linux. A continuación se presentan algunos ejemplos de uso de OpenSSL. Los ejemplos utilizan un archivo de configuración guardado en formato UTF8 junto con el parámetro -config. Esto tiene la ventaja de que también se pueden utilizar diéresis y otros caracteres Unicode en el certificado. El archivo de configuración siempre tiene el siguiente formato:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Creación de una clave privada rootCA.key para un certificado raíz:openssl genrsa -des3 -out rootCA.key 4096

Cree un certificado raíz autofirmado rootCA.crt utilizando la clave privada rootCA.key creada anteriormente y el archivo de configuración rootCA.cnf (el parámetro -days especifica durante cuántos días es válido el certificado):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Creación de una clave privada client.key para un certificado de cliente:openssl genrsa -out client.key 2048

Cree una solicitud de firma de certificado (CSR) client.csr para un certificado de cliente utilizando la clave privada client.key creada anteriormente y el archivo de configuración client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Creación de un certificado de cliente cliente1.crt, que se firma con el certificado raíz rootCA.crt anterior y la clave privada asociada rootCA.key (el parámetro -days vuelve a especificar el tiempo de validez del certificado):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Funcionamiento en paralelo OCPP y Modbus

Puede utilizar una Wallbox cFos Power Brain en paralelo con Modbus y OCPP, por ejemplo, para integrarla en la gestión de carga local a través de Modbus y conectarla a un backend de facturación a través de OCPP. Para ello, debe activarse "Activar Modbus" en los ajustes de la Wallbox cFos Power Brain y debe configurarse un puerto TCP o un parámetro COM para que la Wallbox pueda direccionarse a través de Modbus. Además, en los ajustes de OCPP debe configurarse una URL para el backend OCPP, el ID de cliente OCPP y, en su caso, el ID de conector OCPP. A continuación, OCPP inicia los procesos de carga, es decir, las transacciones. Por tanto, utiliza la RFID transmitida para determinar si la transacción está autorizada y, a continuación, inicia la carga si es necesario. Si no se dispone de un lector RFID, se puede configurar un RFID fijo conocido por el backend OCPP. La corriente de carga puede ahora regularse mediante la gestión de carga vía Modbus, es decir, puede reducirse la corriente de carga especificada por el perfil de carga OCPP. El perfil de carga especifica la corriente de carga máxima. Por tanto, la corriente de carga es siempre la mínima de las corrientes de carga especificadas por Modbus y OCPP. La carga también se puede desactivar temporalmente y volver a activar a través de Modbus u OCPP. La carga sólo tiene lugar si tanto Modbus como el backend OCPP permiten la carga.