Documentație

Configurația OCPP

operarea cFos Power Brain Wallbox ca un client OCPP pe un backend

În cFos Power Brain Wallbox, trebuie să setați gestionarea încărcăturii la "monitor" în setările Charging Manager. Apoi, faceți clic pe roata dințată din panoul Wallbox pentru a accesa setările. Acolo, derulați până la zona "OCPP gateway settings" (Setări gateway OCPP).

| URL-ul gateway-ului OCPP | URL-ul backend-ului OCPP, de exemplu ws://ocpp.backend.com/ pentru conexiuni necriptate sau wss://ocpp.secure-backend.com/ pentru conexiuni criptate TLS. Pentru unele backend-uri, este necesar să se specifice și o cale, de exemplu ws://ocpp.backend.com/path/to/resource/. |

| Parola de acces la pasarela OCPP | În cazul în care operatorul backend specifică o parolă pentru conexiunea OCPP, aceasta trebuie introdusă aici. În cazul în care operatorul backend nu specifică o parolă, acest câmp poate rămâne gol. |

| ID-ul clientului OCPP Gateway | ID-ul cu care gateway-ul raportează către backend. Acest ID ar trebui să fie de obicei specificat de către operatorul backend-ului. Unele backend-uri își identifică clienții prin intermediul unor chei individuale care fac parte din URL, de exemplu ws://xyz123.backend.com/ sau ws://ocpp.backend.com/xyz123/. În acest caz, clientul poate avea posibilitatea de a alege liber ID-ul clientului. |

Operarea unui wallbox OCPP cu cFos Charging Manager

Pentru a face acest lucru, faceți clic pe "Settings" (Setări) al EVSE-ului corespunzător și introduceți următoarele:

| Tipul de dispozitiv | EVSE cu OCPP 1.6 |

| Adresa | Aici trebuie să introduceți ID-ul ChargeBox care a fost configurat în wallbox. |

| Id | Trebuie să introduceți aici ID-ul conectorului. Pentru wallbox-urile cu un punct de încărcare, acesta este întotdeauna 1, pentru două puncte de încărcare este 1 sau 2, etc. |

În setările Charging Manager, selectați opțiunea "Off" (Dezactivat) la "OCPP Server TLS" (Server OCPP TLS) dacă nu se acceptă conexiuni criptate, "Detect" (Detectare) dacă se acceptă atât conexiuni criptate, cât și necriptate și "On" (Activat) dacă se acceptă numai conexiuni criptate. La "OCPP Server Port" (Port server OCPP), selectați portul TCP pe care trebuie acceptate conexiunile OCPP (implicit 19520). Parola serverului OCPP este opțională și trebuie, de asemenea, introdusă în wallbox dacă este specificată.

În wallbox, configurați OCPP-1.6J ca protocol în setările OCPP. Introduceți adresa IP a Charging Manager și portul OCPP selectat ca server. Aceasta este de obicei precedată de ws://. De exemplu, ws://192.168.178.42:19520/

Precedentul ws:// indică faptul că conexiunea va fi stabilită necriptat. De obicei, acest lucru ar trebui să fie suficient atâta timp cât wallbox-ul și cFos Charging Manager se află în aceeași rețea locală. Cu toate acestea, în cazul în care conexiunea trebuie să fie criptată, trebuie utilizat wss://. Vă rugăm să vă asigurați că selecția ws:// sau wss:// corespunde cu selecția parametrului "OCPP Server TLS" (a se vedea mai sus). Pentru ws://, parametrul "OCPP Server TLS" trebuie să fie setat la "Off" sau "Recognise", iar pentru wss:// trebuie să fie setat la "On" sau "Recognise".

ID-ul ChargeBox selectat în Charging Manager trebuie, de asemenea, să fie introdus în wallbox. Există wallbox-uri în care acesta nu poate fi selectat în mod liber, ci este fix și corespunde numărului de serie al boxei, de exemplu. Acesta trebuie apoi introdus în mod corespunzător în Charging Manager.

În unele wallbox-uri, portul este introdus într-un câmp separat. Pentru unele dispozitive, ws:// poate sau trebuie să fie omis, pentru altele este obligatoriu. Cele mai multe wallbox-uri trebuie repornite după ce au fost modificate setările OCPP.

Ștergerea profilurilor de încărcare

Managerul de încărcare cFos utilizează OCPP pentru a seta profilurile de încărcare într-o cutie de perete sau într-o stație de încărcare conectată la acesta. Profilul implicit prevede că încărcarea nu este permisă. Unele stații de încărcare salvează aceste profiluri de încărcare chiar și după o resetare. Dacă o astfel de stație de încărcare urmează să fie operată ulterior fără cFos Charging Manager, profilurile de încărcare de acolo trebuie mai întâi șterse. Acest lucru se poate face cu ajutorul cFos Charging Manager, după cum urmează

- Conectați stația de încărcare la Charging Manager prin OCPP. Identificatorul stației de încărcare trebuie să apară în partea de jos a plăcuței corespunzătoare din Charging Manager.

- În Charging Manager, la Settings \ Parameters (Setări \ Parametri \ Pentru dezactivarea dispozitivului: Selectați "Cancel charging current limit" (Anulați limita curentului de încărcare) și salvați setările.

- În Charging Manager, faceți clic pe roata dințată verde de pe țigla care aparține stației de încărcare. Dezactivați comutatorul "Activated" (Activat) din colțul din stânga sus și salvați setările. Acest lucru va șterge toate profilurile de încărcare din stație.

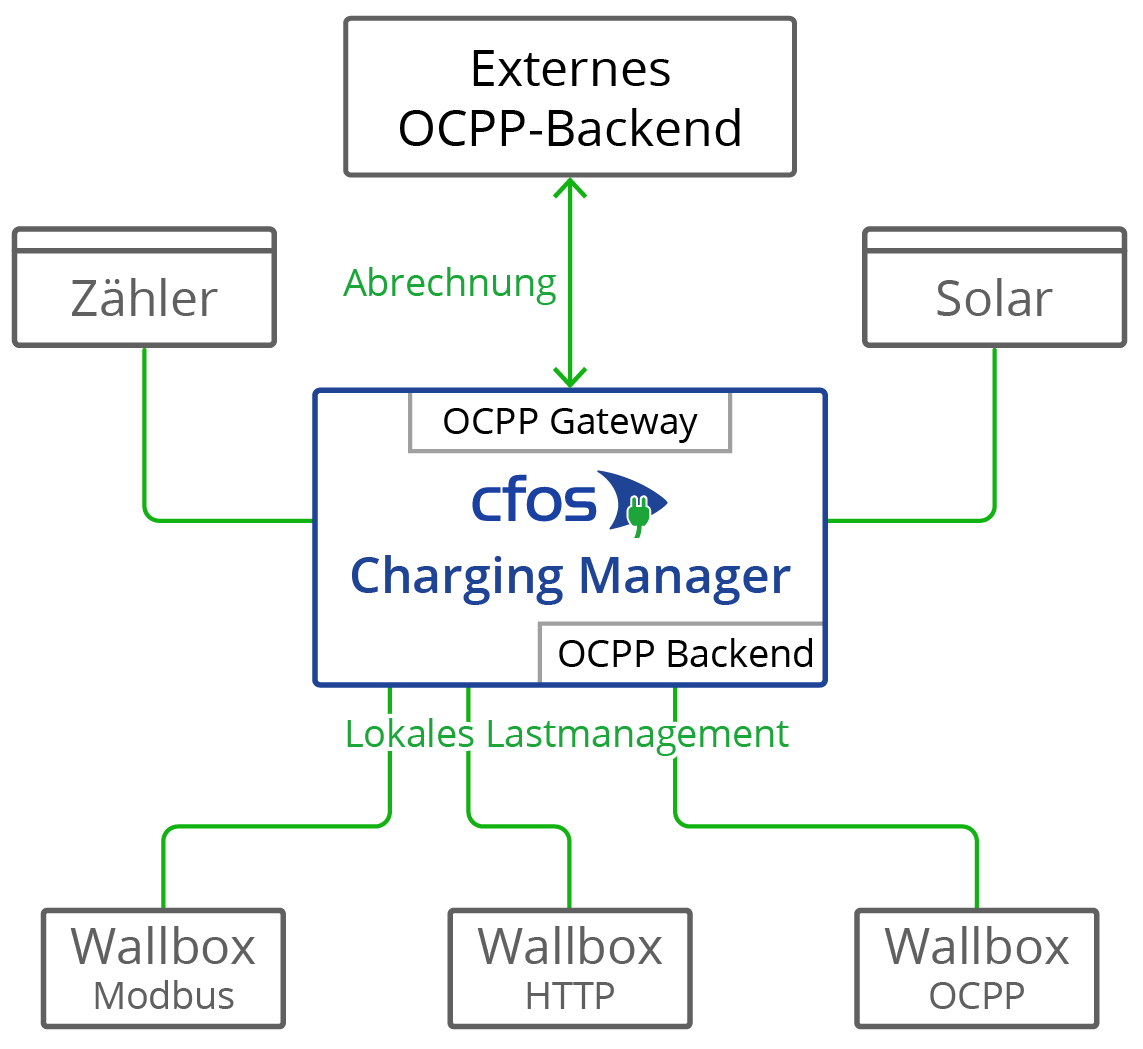

Pasarela OCPP în cFos Charging Manager

Acesta oferă backend-ului o interfață standardizată, indiferent de ceea ce poate face wallbox-ul respectiv. Wallbox-ul trebuie doar să poată fi controlat de la distanță de către cFos Charging Manager, în timp ce suportul OCPP nu este necesar.

În cazul în care wallbox-ul suportă OCPP, cFos Charging Manager poate compensa unele puncte slabe în comparație cu backend-ul. Funcțiile gateway-ului OCPP:

- Faceți ca un wallbox care nu poate utiliza OCPP să apară în backend ca un wallbox cu OCPP

- Controlați o cutie de perete activată OCPP care este conectată la un backend extern (de exemplu, în scopul facturării) utilizând OCPP în gestionarea locală a sarcinii

Unele wallbox-uri cu OCPP, cum ar fi Innogy eBox professional S sau Mennekes Amtron, pot transmite datele contoarelor către backend-ul OCPP, în conformitate cu legea de calibrare. Gateway-ul OCPP al cFos Charging Manager poate transmite astfel de date de contorizare în mod transparent către backend.

Unele wallbox-uri cu OCPP pot trimite date Giro-E de la terminalul de carduri EC la backend. Managerul de încărcare cFos transmite aceste date în mod transparent către backend.

Gateway-ul nu este necesar pentru a opera un cFos Power Brain Wallbox, deoarece cFos Power Brain Wallbox permite operarea simultană a OCPP către backend pentru autorizare și facturare, precum și Modbus pentru gestionarea sarcinii. Pentru a face acest lucru, configurați clientul OCPP la "cFos Power Brain Configuration" și activați și Modbus. Apoi, introduceți un cFos Power Brain Wallbox sub "Start" și introduceți adresa sau datele portului COM și ID-ul Modbus.

Dacă doriți să configurați pasarela, trebuie să configurați următorii parametri. Pentru a face acest lucru, faceți clic pe "Settings" (Setări) al EVSE-ului corespunzător și introduceți următoarele:

| URL-ul gateway-ului OCPP | URL-ul backend-ului de contabilitate OCPP, de exemplu ws://ocpp.backend.com/ pentru conexiuni necriptate sau wss://ocpp.secure-backend.com/ pentru conexiuni criptate TLS. Pentru unele backend-uri, este necesar, de asemenea, să se specifice o cale, de exemplu ws://ocpp.backend.com/path/to/resource/. |

| Parola de acces la pasarela OCPP | În cazul în care operatorul backend specifică o parolă pentru conexiunea OCPP, aceasta trebuie introdusă aici. În cazul în care operatorul backend nu specifică o parolă, acest câmp poate rămâne gol. |

| ID-ul clientului OCPP Gateway | ID-ul cu care gateway-ul raportează către backend. Acest ID ar trebui să fie de obicei specificat de către operatorul backend-ului. Unele backend-uri își identifică clienții prin intermediul unor chei individuale care fac parte din URL, de exemplu ws://xyz123.backend.com/ sau ws://ocpp.backend.com/xyz123/. În acest caz, clientul poate avea posibilitatea de a alege liber ID-ul clientului. |

Certificate pentru clienții și serverele OCPP

Certificatele sunt utilizate atunci când se folosesc conexiuni TLS criptate între client și server. Pentru a stabili cu succes o astfel de conexiune, serverul are întotdeauna nevoie de un certificat și de o cheie privată asociată. Managerul de încărcare cFos Charging Manager are deja la bord un certificat autofirmat. Prin urmare, nu trebuie să fie importate certificate proprii. Cu toate acestea, această opțiune există atât pe partea serverului, cât și pe partea clientului.

Pe partea serverului, puteți importa propriul certificat și cheia privată corespunzătoare. Acest certificat poate fi autofirmat sau semnat de o autoritate de certificare (CA) oficială. În cazul în care în client nu este stocat niciun certificat CA, se stabilește oricum o conexiune TLS. Dacă în client sunt stocate unul sau mai multe certificate CA, certificatele serverului respectiv trebuie să corespundă (OCPP Security Profile 2). Certificatul serverului însuși poate fi stocat ca certificat CA. În cazul în care clientul are o conexiune la internet, certificatele rădăcină ale autorităților de certificare care au semnat certificatul serverului pot fi, de asemenea, stocate acolo. Cu toate acestea, puteți stoca și propriul certificat rădăcină care a semnat certificatul serverului.

Ca un nivel de securitate suplimentar, un certificat poate fi utilizat și în sens invers (OCPP Security Protocol 3). În acest scop, un certificat și cheia privată corespunzătoare sunt stocate în client. Dintre certificatele CA, serverul primește și acest certificat sau un certificat rădăcină care a semnat certificatul clientului. Aceasta înseamnă că conexiunea TLS este stabilită numai dacă serverul poate verifica și certificatul clientului.

Puteți crea singuri certificate, de exemplu cu ajutorul programului OpenSSL, care este disponibil gratuit pentru Windows și Linux. În continuare sunt prezentate câteva exemple de utilizare a OpenSSL. Exemplele utilizează un fișier de configurare salvat în format UTF8 împreună cu parametrul -config. Acest lucru are avantajul că în certificat pot fi utilizate și virgule și alte caractere Unicode. Fișierul de configurare are întotdeauna următorul format:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = info@tiefgarage-koeln.de

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Crearea unei chei private rootCA.key pentru un certificat rădăcină:openssl genrsa -des3 -out rootCA.key 4096

Creați un certificat rădăcină autofirmat rootCA.crt folosind cheia privată rootCA.key creată mai sus și fișierul de configurare rootCA.cnf (parametrul -days specifică pentru câte zile este valabil certificatul):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Crearea unei chei private client.key pentru un certificat de client:openssl genrsa -out client.key 2048

Creați o cerere de semnare a certificatului (CSR) client.csr pentru un certificat de client utilizând cheia privată client.key creată mai sus și fișierul de configurare client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Crearea unui certificat client client1.crt, care este semnat cu certificatul rădăcină rootCA.crt de mai sus și cu cheia privată asociată rootCA.key (parametrul -days specifică din nou cât timp este valabil certificatul):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Funcționare paralelă OCPP și Modbus

Puteți utiliza un cFos Power Brain Wallbox în paralel cu Modbus și OCPP, de exemplu, pentru a-l integra în gestionarea locală a sarcinii prin Modbus și pentru a-l conecta la un backend de facturare prin OCPP. Pentru a face acest lucru, trebuie activată opțiunea "Enable Modbus" (Activare Modbus) în setările cFos Power Brain Wallbox și trebuie configurat un port TCP sau un parametru COM, astfel încât wallbox-ul să poată fi adresat prin Modbus. În plus, în setările OCPP trebuie setate un URL către backend-ul OCPP, ID-ul clientului OCPP și, dacă este cazul, ID-ul conectorului OCPP. OCPP începe apoi să încarce procesele de încărcare, adică tranzacțiile. Prin urmare, acesta utilizează RFID transmis pentru a determina dacă tranzacția este autorizată și apoi începe încărcarea, dacă este necesar. În cazul în care nu este disponibil niciun cititor RFID, puteți configura un RFID fix care este cunoscut de backend-ul OCPP. Acum, curentul de încărcare poate fi reglat de către gestionarea încărcăturii prin Modbus, adică curentul de încărcare specificat de profilul de încărcare OCPP poate fi redus. Profilul de încărcare specifică curentul maxim de încărcare. Prin urmare, curentul de încărcare este întotdeauna minimul dintre curenții de încărcare specificați de Modbus și OCPP. Încărcarea poate fi, de asemenea, dezactivată temporar și reactivată prin Modbus sau OCPP. Încărcarea are loc numai dacă atât Modbus, cât și backend-ul OCPP permit încărcarea.